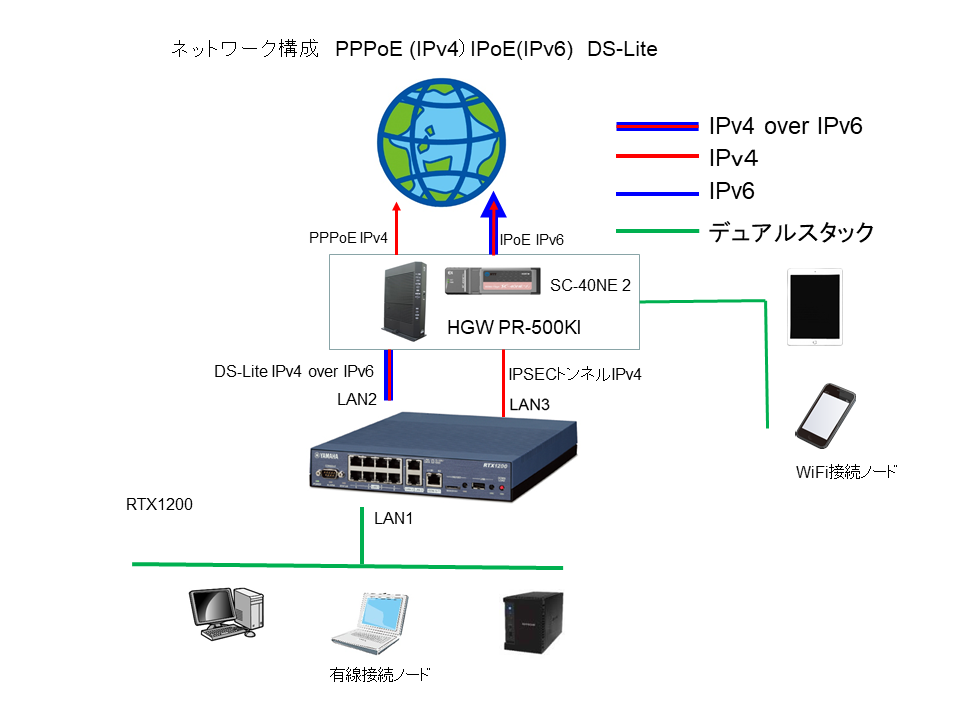

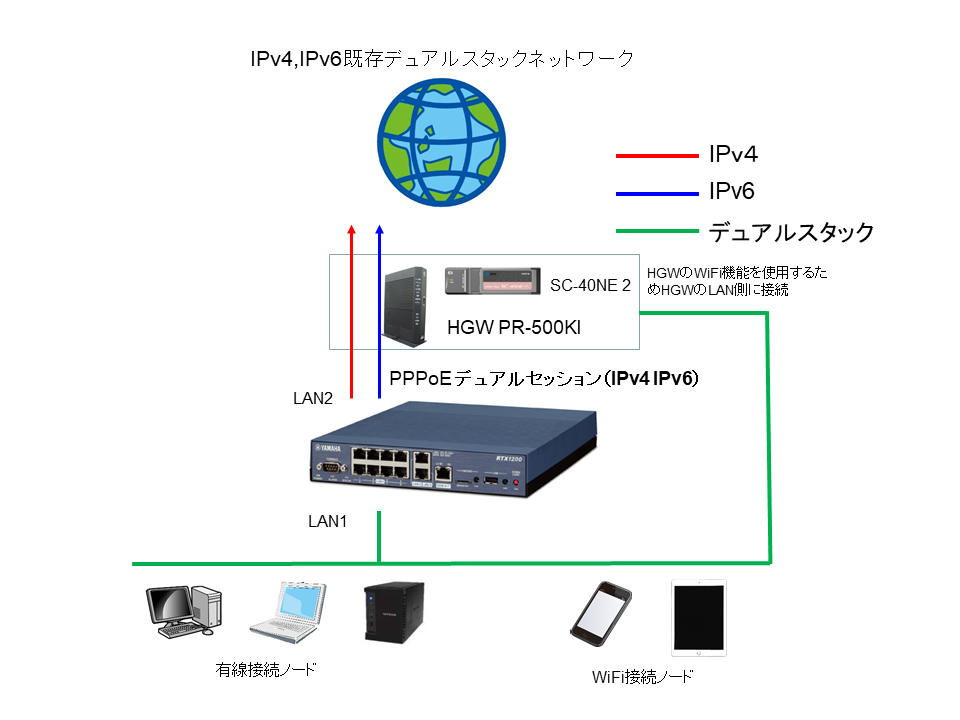

前回まででルーター2台+HGWでで来た事

・IPoEによるIPv6-何の設定も必要ない 笑

・IPSECトンネル

・DS-Lite IPv4 over IPv6

これを一台のルーターで処理したい・・・

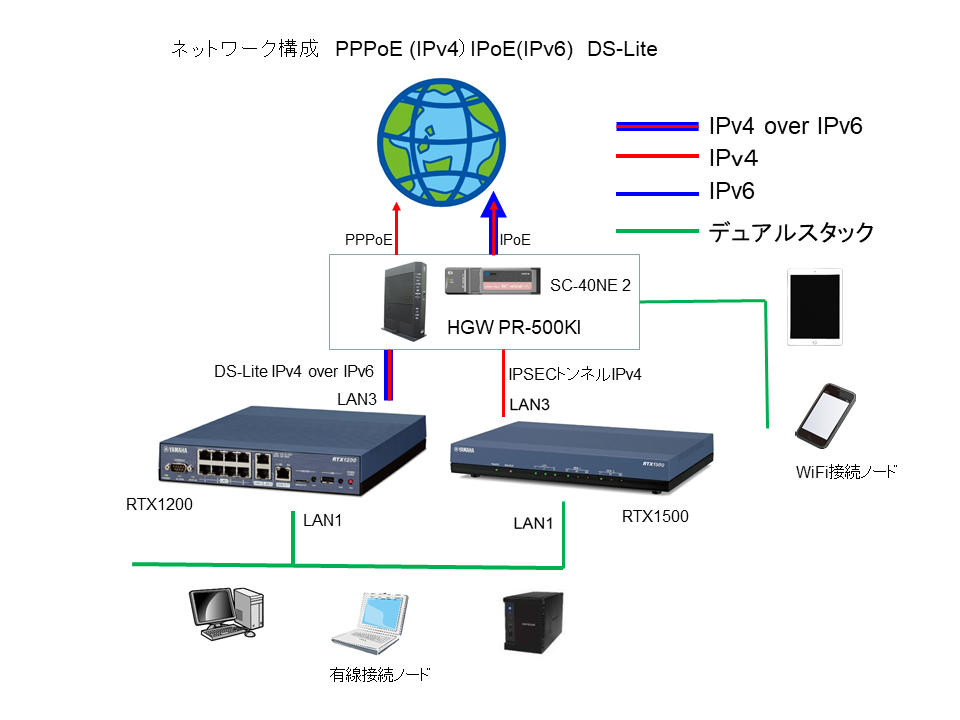

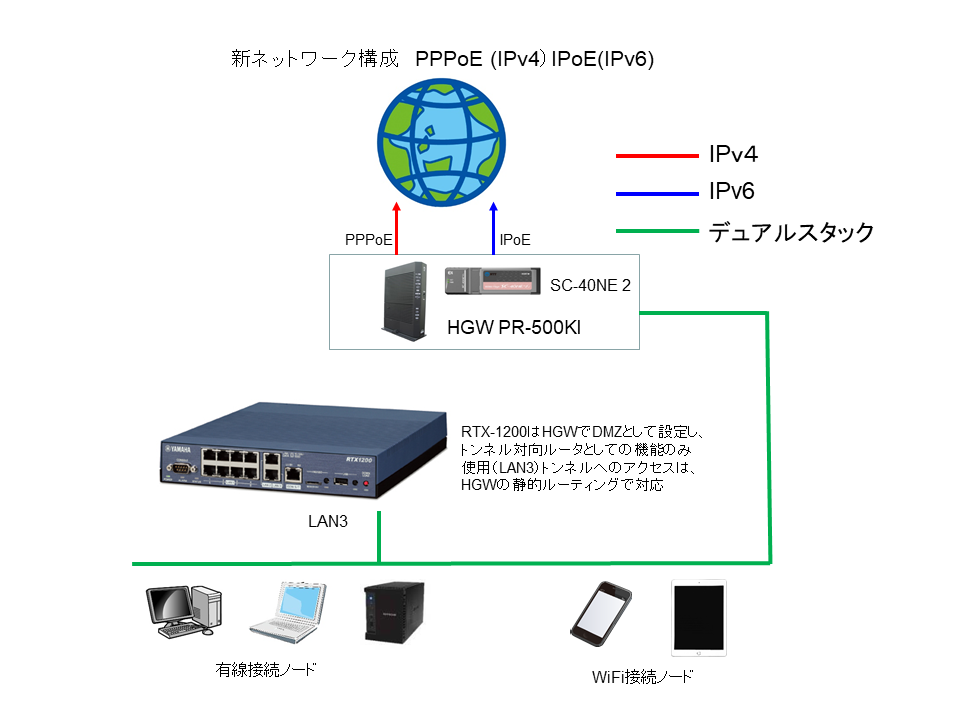

そして以下のような構成になった

IPSECトンネルは基本デフォルトゲートウェイに向かうようです。

しかしPC等からのインターネットアクセスは、

DS-Lite(IPv4 over IPv6トンネル)を使いたい。

そこでデフォルトゲートウェイ1をPP1(DHCP Lan2 Lan3でも可)

デフォルトゲートウェイ2を始点フィルタリングで、トンネル1(IPv4 over IPv6)に向ける。

始点フィルタリングは、DHCPで割り当てる範囲に指定すれば、PCやスマホはDS-Liteへ向ける事が出来ました。

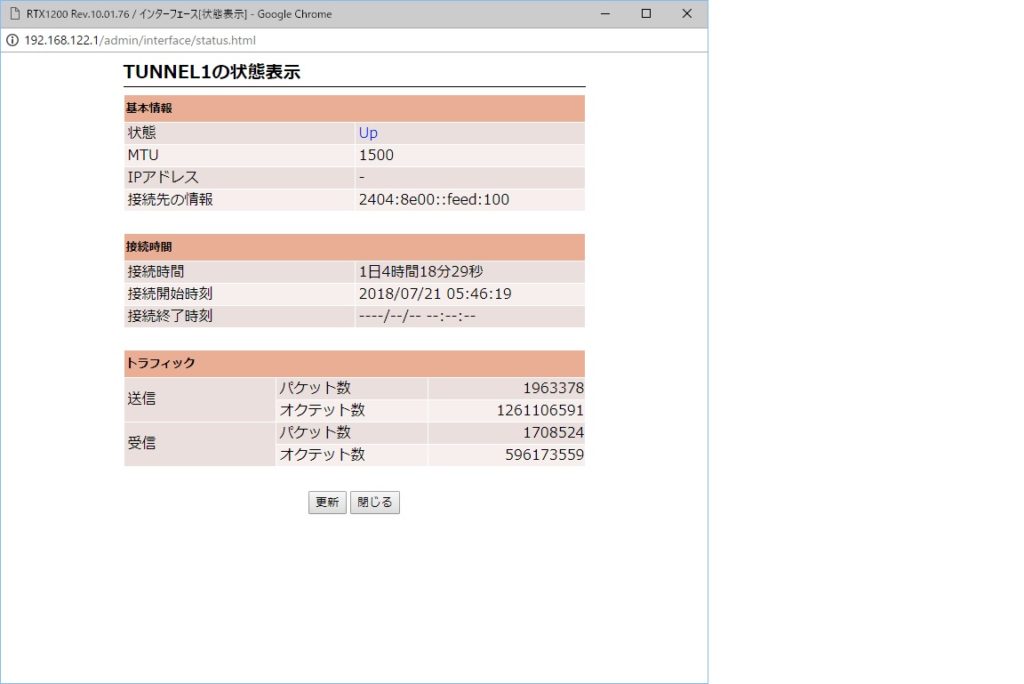

設定IPv6関係

lan2をトンネル1に使用しています

IPSECトンネル(lan3にdhcpでアドレスを割り当てIPSECトンネルをこちらに向けています。)

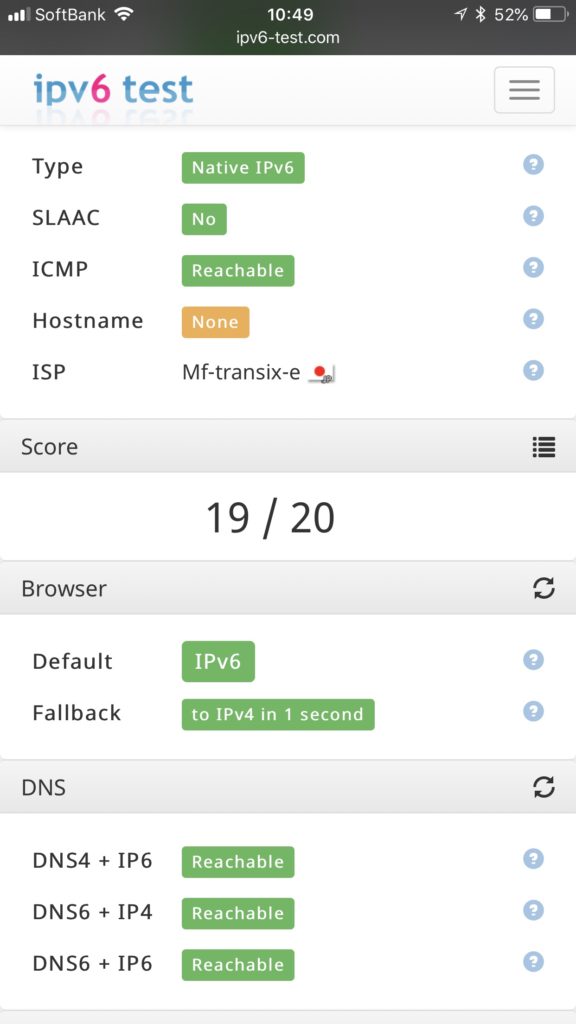

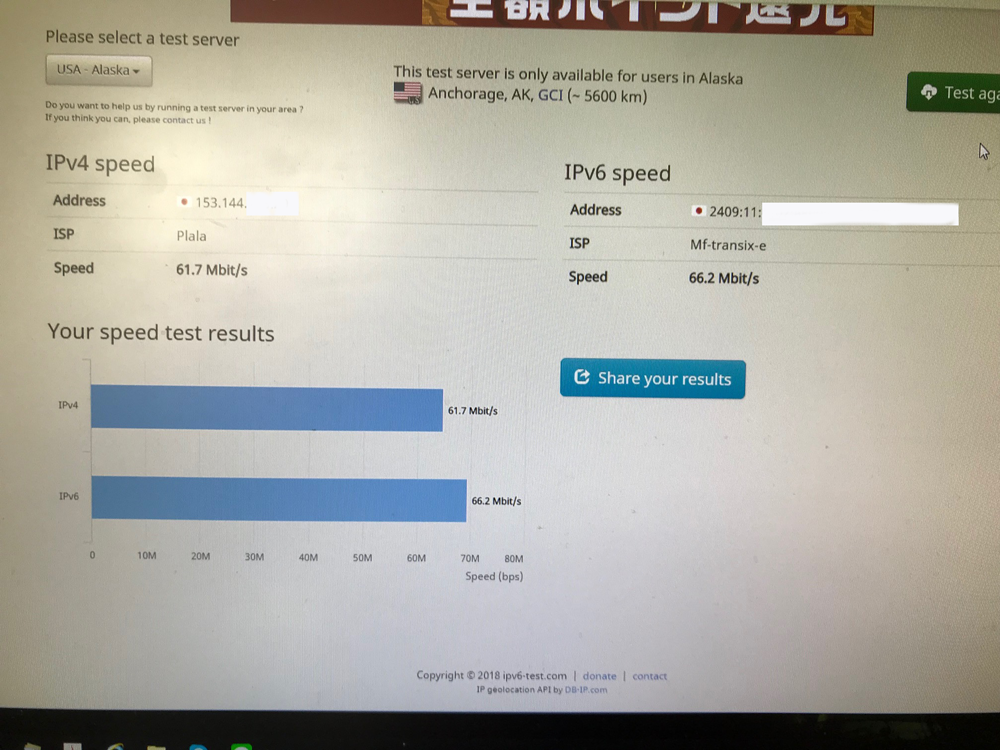

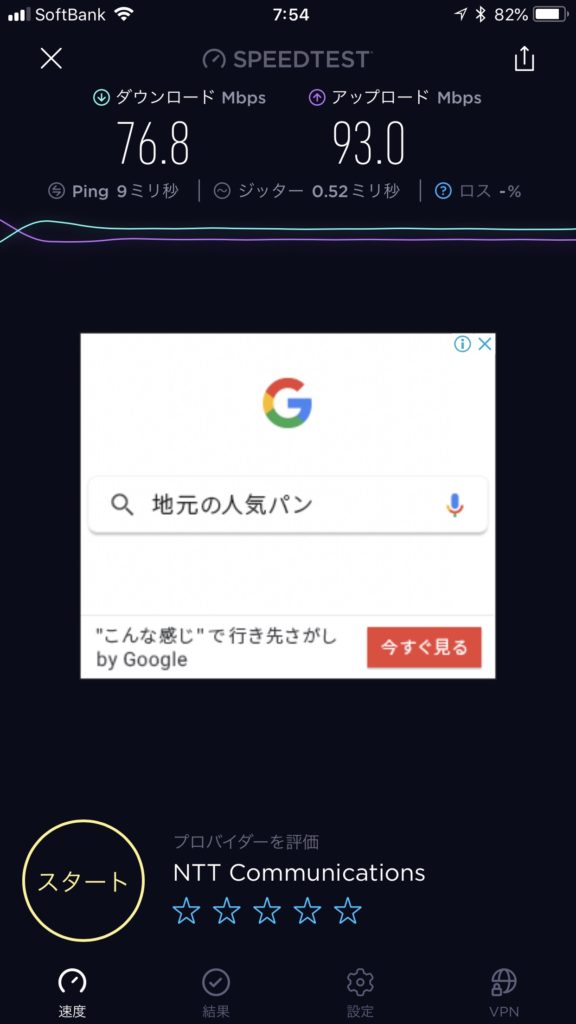

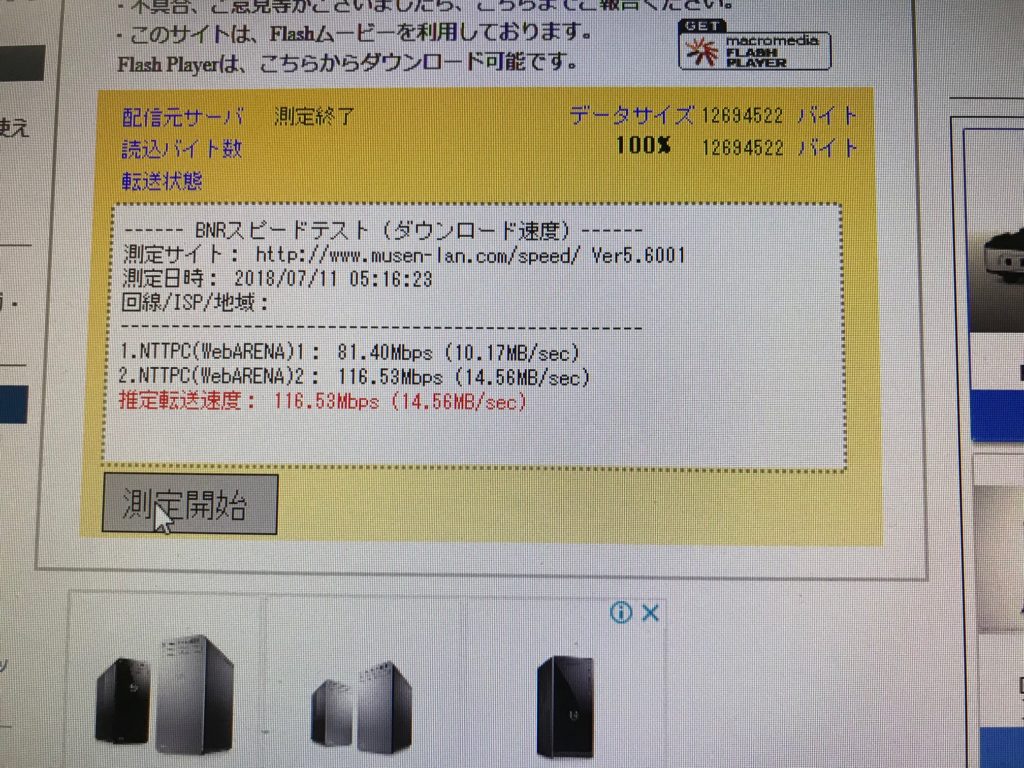

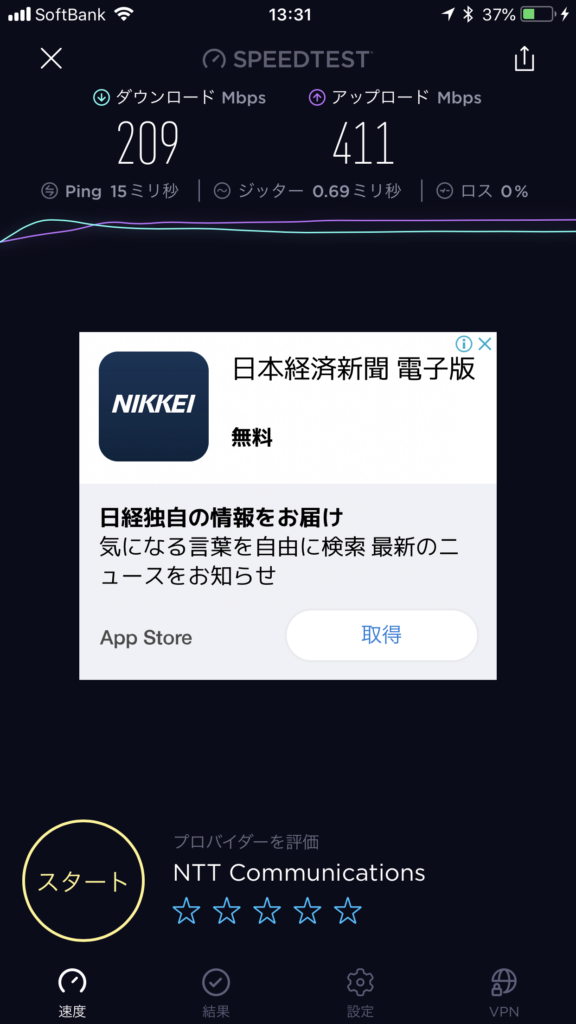

ip route default gateway dhcp lan3 gateway tunnel 1 filter 4 3 ip filter 3 reject-nolog * * * * * ip filter 4 pass 192.168.100.2-192.168.100.80 * * * * これでDHCPで割り当てられるPCはトンネル(DS-Lite)へIPSECトンネルはlan3へと振り分けられます。 IPSECトンネルは、lan3を利用したPPPoEでも動作確認いたしましたが。 セッションを2つ消費するのはもったいないので、HGWに任せています。 そのかわりRTX1200のlan3をDMZとする設定が必要でした。 HGWからDHCPで固定のアドレスを(IPv4)をlan3に振っています。 わたしのHGWは、NTTのPR-500KIです。 他のHGWでも同様の設定ができると思います。 今後の課題としてはWiFiノードとその他のノードを同一セグメントとして使う事でしょうか? 追加情報速度テストしてみました。

=== Radish Network Speed Testing Ver.5.3.5.0 β - Test Report === 使用回線: NTT東 フレッツ 光ネクスト ギガファミリー・スマートタイプ プロバイダ: ぷらら 測定地: **************市 ----------------------------------------------------------------- 測定条件 精度: 高 接続数: 1-16 RTT測定: 速度測定前後/速度測定中 データタイプ: 圧縮可能性低 測定クライアント: JavaScript 下り回線 速度: 193.1Mbps (24.13MByte/sec) 測定品質: 93.7 接続数: 16 測定前RTT: 11.5ms (10.8ms - 12.6ms) 測定中RTT: 11.9ms (10.1ms - 16.6ms) 上り回線 速度: 421.8Mbps (52.72MByte/sec) 測定品質: 98.4 接続数: 16 測定前RTT: 11.1ms (10.9ms - 11.4ms) 測定中RTT: 18.8ms (13.4ms - 76.1ms) 測定者ホスト: **.***.**.***.shared.user.transix.jp 測定時刻: 2018/8/4 17:39:19 ----------------------------------------------------------------- 測定サイト http://netspeed.studio-radish.com/ =================================================================

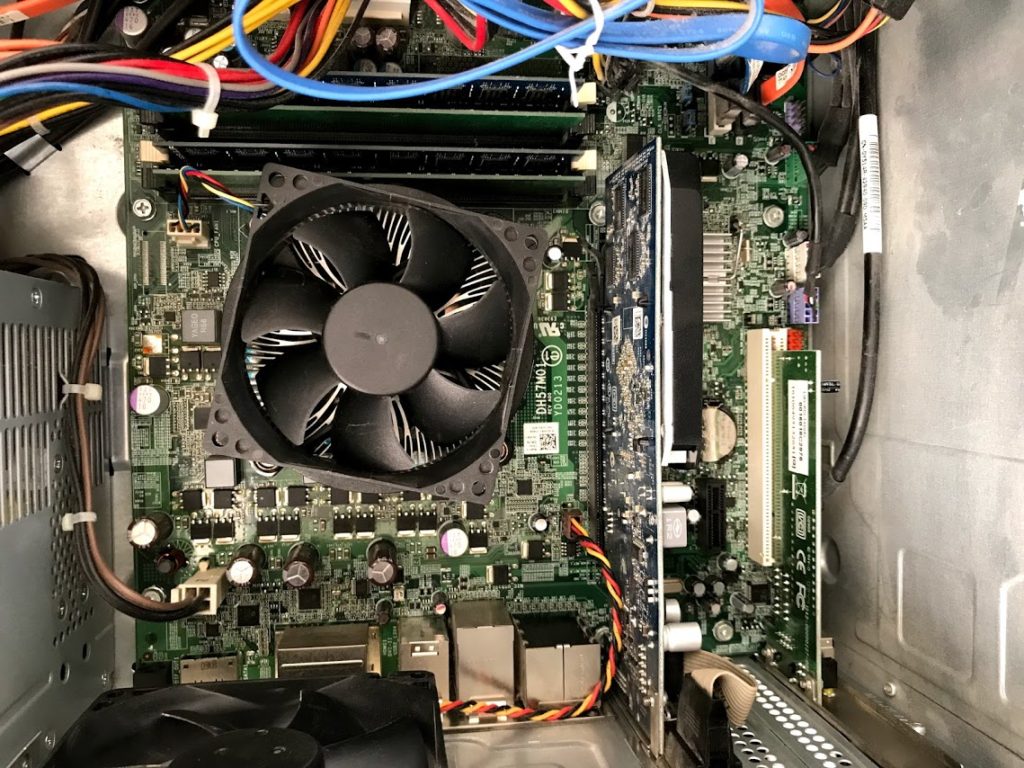

![IMG_1825[1]](http://hstech.jp/wp-content/uploads/2014/05/IMG_18251-300x225.jpg)

![IMG_1826[1]](http://hstech.jp/wp-content/uploads/2014/05/IMG_18261-300x225.jpg)