スマホで外出先から光電話で通話して、本当にアリバイが

証明されるのでしょうか?検証してみました。

ここからは素人のなんちゃって脚本になりますが・・・笑

会社社長のA氏は、倒産寸前の会社を立て直す為に、保険金殺人を企てました。

妻B子に多額の保険金を掛け、妻を自宅から300km離れた別荘で殺害します。

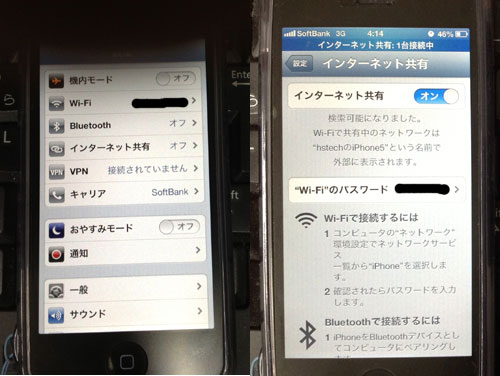

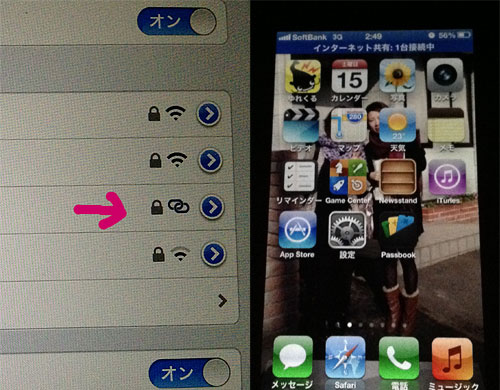

その直後、妻の携帯にスマホde光電話を利用して電話をし数十秒通話後切ります。

話をしている途中に来客があり、妻が”後で電話すると言って電話を切った”と証言する為です。

その後車で自宅に戻りながら、妻の携帯に数回スマホde光電話で着信履歴を残します。

明朝、隣人に”別荘に行った妻と連絡が取れなくなった”と話してから別荘に行き

妻を発見し、警察に通報する・・・・とドラマでよくありそうな設定です。

ドラマでは敏腕刑事がアリバイを崩していくわけですが・・・・・・

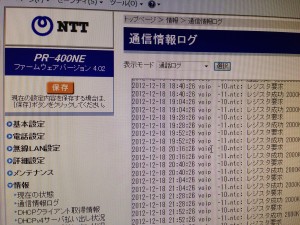

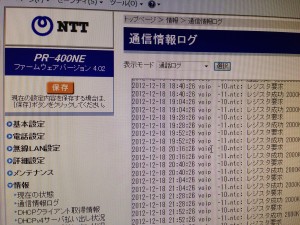

まず光電話ルータにはどのようなログが残るのでしょうか

実際に177あてに電話してみます。

光電話ルータPR-400NEの通話ログは、管理画面から見る事が出来ます。

通話に関するログは 、以下の2行です。

こちらから発信したときのログで、”自切断”とは自ら電話を切ったということでしょうか?

2012-12-18 09:47:32 voip -28.ntc: 通話 [自宅電話番号] [通話先電話番号]

2012-12-18 09:48:01 voip -30.ntc: 通話切断 [自宅電話番号] [相手先電話番号] 自切断

どの電話機から発信したかのログはありませんので、証拠は残りませんね!

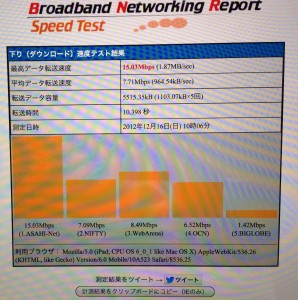

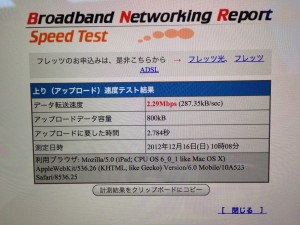

次にルータRTX1200のログを見てみます。

2012/12/18 09:45:59: TUNNEL[20] PPTP connection is established: [スマホのグローバルIP]

2012/12/18 09:46:00: PP[ANONYMOUS01] PPTP Connect

2012/12/18 09:46:04: PP[ANONYMOUS01] Call detected from user ‘ユーザー名’

2012/12/18 09:46:07: PP[ANONYMOUS01] PPP/IPCP up (Local:[RTX1200のIP], Remote: [スマホに払い出されたIP])

2012/12/18 09:48:30: TUNNEL[20] PPTP connection is closed: [スマホのグローバルIP]

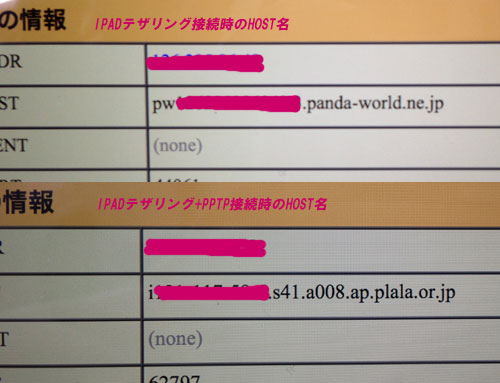

PPTPに関するログは以上です。PPTPで接続したグローバルIPと接続ユーザー名はわかります。

ここから先は、私には調べる手段はありませんが・・・・

問い合わせれば、そのグローバルIPが払い出されていたスマホの特定は出来るかもしれません。

また特定したスマホがどこの基地局を使用していたかも分かるかもしれません。

しかし用意周到な犯人Aがそのようなログを消さずに残しているでしょうか?

素人ではこの辺までの推理しか出来ません。

しかし犯罪レベルではなく、家庭や、恋人へのアリバイ工作には使えるかもしれません。

あくまでもご自分の責任で・・・・・・・・・・

スマホ de 光電話公式ホームページ

RTX-1200配下nat越で”スマホdeひかり電話”を使う

前記事